در این بخش به اهمیت قابلیت فریب (deception) در آنتی ویروس سیمانتک میپردازیم؛ در واقع فریب مفهوم جدیدی نیست.

در طول تاریخ، میتوانید نمونههایی از فریب در طبیعت و جنگ را مشاهده کنید. تعدادی از حیوانات تکنیکهای استتار پیچیدهای را ایجاد کردهاند تا شکارچیان را فریب دهند و برخی از استراتژیستهای جنگ، از فریب برای ایجاد برتری بر دشمنان استفاده کردهاند (بعنوان مثال اسب تروا).

وقتی صحبت از امنیت سایبری به میان میآید، میتوان از طعمه برای فریب مهاجمان برای انجام کاری متفاوت از آنچه آنها قصد دارند، استفاده کرد.

برای قرار دادن فریب در نقاط پایانی، سازمانها بطور سنتی باید به قابلیت دسترسی به نقطه پایانی تکیه میکردند.

این وابستگی به سرعت برای نقاط پایانی پشت فایروالها، پروکسیها، تفسیر آدرس شبکه (NAT) یا شبکههای خصوصی مجازی (VPN) پیچیده و سخت میشود.

بدلیل چالش برانگیز بودن استقرار و نظارت بر فریب در نقاط پایانی در یک محیط گسترده و توزیع شده، اکثر فروشندگان بر فریب شبکه تمرکز کردند.

با اینحال، آنتی ویروس سیمانتک با مسائلی روبرو شده است که راهحلهای فریب سنتی را ارائه میدهد تا امنیت نقطه پایانی را فراهم کند که هم میتواند نقاط انتهایی را در برابر حمله محافظت کند و هم مهاجمان را در نقطه پایانی هدف قرار دهد.

از آنجاکه میدانید داراییهای مهم شما چیست و در کجا قرار دارد، میتوانید از این دانش برای گمراه کردن مهاجمان سازمان استفاده کنید.

شما میتوانید طیف گستردهای از “طعمه” را در سراسر محیط خود قرار دهید تا مهاجمان را در شناسایی خود و آشکارسازی اهداف حمله خود فریب دهید.

مسیرهای شناسایی مهاجمان سایبری و آشکارسازی اهداف حمله

فایلهای جعلی – Fake Files

میتوانید فایلهای جعلی ایجاد کنید تا مهاجم را به بیرون جذب کنید. به این فکر کنید که یک “doc” روی دسکتاپ مدیرعامل چقدر جذاب است، یا “FundraisingCycle.doc” دسکتاپ مدیر مالی، یا یک فایل “Salary.xls” در سرور منابع انسانی.

گزینهها بیپایان هستند.

داراییهای جعلی – Fake Credentials

پسوردهای جعلی را در سیستمها ایجاد و توزیع کنید تا شناسایی مهاجم آسان شود- هرگونه تلاش برای استفاده از یکی از پسوردهای جعلی شواهدی از فعالیت مخرب است.

سیستمهای فریبکاری پیشرفته و متقابل بالا میتوانند مهاجم را قادر سازند تا با پسورد جعلی وارد سیستم کنترل شده و با یکدیگر تعامل کرده و تاکتیکها و قصد واقعی خود را آشکار کند.

شبکههای اشتراکی جعلی- Fake Network Shares

از شبکههای اشتراکی جعلی در دسکتاپها استفاده کنید تا مهاجمان را مجبور به تعامل با منابع کنید تا خود را نشان دهند.

هرگونه تعامل با این شبکههای اشتراکی، مانند کلیک برای باز کردن، کپی کردن فایلها و غیره، نشان دهنده حمله است.

Cached Items

از ورودیهای جعلی cache، مانند DNS cache, remote access tool caches (RDP, VNC) و غیره برای گمراه کردن مهاجم و شناسایی اهداف احتمالی آنها استفاده کنید.

نقاط پایانی جعلی – Fake Endpoints

نودهای جعلی را در شبکه قابل مشاهده کنید تا مهاجم را وسوسه کند تا از راه دور به آن دستگاه دسترسی پیدا کند.

چون نقطه پایانی جعلی است، میدانید که به محض اینکه شخصی سعی میکند به آن دسترسی پیدا کند، این یک حمله است.

نیاز به فریب (Deception)

چرا شما نیاز به فریب دارید، در حالیکه بسیاری از لایههای دفاعی دیگر درحال حاضر وجود دارد؟ زیرا شما باید تمام پایههای خود را پوشش دهید.

مهاجمان بطور فزایندهای زیرک هستند. سرقت اطلاعات کاربری یک روش برتر برای نحوه نفوذ آنها به شبکه است.

علاوه بر این، آنها از ابزارهایی استفاده میکنند که قبلاً روی رایانههای هدف نصب شده اند. این تاکتیکهای “living off the land” اغلب بدافزارها را لود نمیکند و فایلهای جدیدی را روی هارد دیسک دستگاه ایجاد نمیکند (آنها مستقیماً در حافظه اجرا میشوند). علاوه بر این، سطح حمله، امروز به رشد و تغییر خود ادامه میدهد.

برای مبارزه، به مکانیزمهای مختلفی نیاز دارید که به شما کمک میکند پنجره فرصت را برای مهاجمان بسته و برخی از بردارهای حملهای که آنها استفاده میکنند را ببندید:

1- مولفههای اجتماعی

- 43% از 42.068 حادثه امنیتی تجزیه و تحلیل شده در گزارش تحقیقات نقض دادهها در سال 2017 شامل حملات مهندسی اجتماعی بود.

- انتظار میرفت سطح حمله انسانی تا سال 2020 به 4 میلیارد نفر برسد. شرکتها دارای تعداد قابل توجهی از کارکنان، شرکا، پیمانکاران، فروشندگان، مشتریان و.. هستند که همگی به منابع سازمانی دسترسی دارند و میتوانند دادههای شرکت را عمداً و ناخواسته به نمایش بگذارند.

- دو سوم متخصصان فناوری، phishing یا spear phishing و مهندسی اجتماعی را بزرگترین تهدید برای سازمان خود میدانند. پس از فیشینگ، یک مهاجم دارای مدارک موردنیاز برای بدست آوردن اطلاعات موردنظر خود است-هیچ سوء استفاده دیگری برای شناسایی وجود ندارد.

- 56% از کاربران ایمیل و 40% از کاربران فیسبوک روی پیوند فرستنده ناشناس کلیک میکنند.

2- آسیب پذیریهای فناوری

- 99% از رایانهها در برابر سوء استفاده از کیتها (سیستم عامل یا نرم افزار وصله نشده) آسیب پذیر هستند.

- بیش از 75% از همه وبسایتهای مجاز دارای یک آسیب پذیری وصله ناپذیر هستند.

3- نقاط ضعف نقطه پایانی

حفاظت از نقطه پایانی ممکن است در تمام نقاط پایانی (بطور تصادفی) اجرا نشود.

4- پیکربندیهای اشتباه

حفاظت اغلب قدیمی است و مهاجمین به داراییها حمله میکنند و آسیب میزنند. ممکن است قابلیتهایی که برای محافظت طراحی شدهاند، خاموش شوند.

فریب (deception) یک لایه آسیب پذیر به امنیت شما میافزاید که احتمال کشف مهاجم در شبکه را افزایش میدهد.

شما میتوانید به سرعت و براحتی مقدار بینهایت طعمه در شرکت خود (اعتبار جعلی، فایلها، نقاط پایانی آسیب پذیر، داراییهای مهم و..) قرار دهید تا مهاجم را فریب دهد تا خود را فاش کند.

در جاییکه دیگر فناوریهای امنیتی متوقف میشوند، فریب شروع میشود و تاکتیکهای تهاجمی را ارائه میدهد که میتواند مراحل بعدی حمله را آشکار کند.

حمله به گردش کار (Attack Workflow)

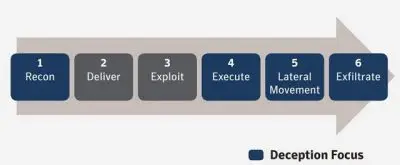

درحالیکه اکثر فناوریهای امنیتی برای شناسایی و توقف مراحل اولیه حمله طراحی شدهاند، فریب deception برای شناسایی مراحل بعدی بهینه سازی شده است.

براساس توالی حملات ساده شده زیر، اکثر فناوریهای امنیتی بر مراحل 1، 2، 3 و 6 تمرکز میکنند، در حالیکه فناوریهای فریب، مراحل 1، 4، 5 و 6 را برای کشف فعالیت حملهای که قبلاً در شبکه است، هدف قرار میدهند:

شناسایی (Reconnaissance)

مهاجم با جستجو در سطح حمله، بدنبال کشف سیستمها، خدمات، برنامهها، افراد، فروشندگانی است که محیط شما را تشکیل میدهند.

تسلیم (Delivery)

مهاجم فریب میدهد و سپس حمل میکند. اغلب تسلیم از طریق فیشینگ ایمیل، پیوستهای ایمیل، لینکهای مخرب، USB یا سایر درایوهای قابل جابجایی انجام میشود.

بهره برداری (Exploitation)

حمله آغاز شده و مهاجم در شبکه است.

اعدام (Execution)

مهاجم مراحل برنامه را تکمیل میکند. مهاجمین عموما با ایجاد استقامت سعی دارند در شبکه باقی بمانند.

اغلب برای دستیابی به دادههای بیشتر از تکنیکهایی استفاده میکنند (شامل دستکاری توکن دسترسی، تغییر برنامه، راهاندازی Daemon و..).

یا برای کشف محیط و برنامه ریزی اقدامات بعدی خود به یک ابزار دسترسی از راه دور عمومی (RAT) یا پوسته معکوس نیاز دارند که فرماندهی و کنترل ترافیک اغلب در HTTP یا IRC رمزگذاری و تنظیم میشود تا از تشخیص توسط فایروال جلوگیری شود.

حرکت جانبی (Lateral Movement)

مهاجم با جستجوی داراییهای حیاتی، شبکه داخلی را طی میکند. آنها ممکن است بطور بالقوه از اعتباراتی که بدست آوردهاند (از طریق افزایش امتیاز) استفاده کنند.

Exfiltration

مهاجم دادههای مهم را پس از بدست آوردن، اغلب رمزگذاری و منتقل میکند. رمزگذاری مورداستفاده مهاجم اغلب از تنظیمات رمزگذاری و ابزارهای مورد استفاده در شرکت پیروی میکند.

Exfiltration اغلب دادهها را در سرویسهای ابری مورداستفاده شرکت مانند Box، Dropbox، Google Drive و.. بارگذاری میکند.

نتیجه گیری: فریب مدرن

فریب deception سیمانتک، برای نظارت مداوم بر تهدیدها، واکنش به حوادث، خدمات مشاوره و فروش آنتی ویروس سیمانتک، پشتیبانی میشود تا نحوه فریب خود را متناسب با تاکتیکها، تکنیکها و رویهها (TTPs) که در محیط شما بهترین کار را میکند، سفارشی کند.

با استفاده از Symantec Deception، جاییکه اکثر فناوریهای امنیتی متوقف میشوند، آغاز میشود و یک لایه حفاظتی تکمیلی اضافه میکند که به شما امکان میدهد مهاجمان تهاجمی را خارج از مخفی شدن فریب دهید.

آنتی ویروس سیمانتک شما را قادر میسازد تا براحتی مقدار بی نهایت طعمه قابل تنظیم را در محیط خود قرار دهید.

بنابراین میتوانید مهاجمان موجود در شبکه خود را شناسایی کرده و آنها را از رسیدن به اهداف خود بازدارید.

و از آنجاکه فریب از همان نمای نهایی و کنسول مدیریت Symantec استفاده میکند، راهحل درحال حاضر بهینه سازی شده است تا هیچ تأثیر ملموسی بر عملکرد نداشته باشد.

این قابلیت مشکل دسترسی به نقطه پایانی را که در گذشته فروش آنتی ویروس را دچار مشکل کرده بود، حل میکند.

شما به سادگی فریب Deception را برای افزودن طعمه به نقاط پایانی در محیط وسیع و توزیع شده خود فعال میکنید. با قرار دادن طعمه واقع بینانه در نقاط پایانی، احتمال برخورد مهاجم با آنرا به میزان قابل توجهی افزایش میدهید.

از آنجاکه این طعمه است، دلیلی وجود ندارد که کسی بخواهد به اتصالات جعلی دسترسی پیدا کند، بنابراین به محض اینکه تلاش شود، میدانید که یک مهاجم دارید.

طعمه توسط سرویسهای امنیت سایبری ارائه دهنده آنتی ویروس سیمانتک بصورت حرفهای تنظیم میشود.

شرکت داده پایش کارن آماده ارائه خدمات و فروش لایسنس آنتی ویروس سیمانتک، آماده پاسخگویی به نیازهای شما میباشد.